- آیفونهای واردشده را رجیستر کنید/ چرا دولت جلوی قاچاق را نمیگیرد؟ +فیلم

- ایجاد ۲۰ هزار شغل، نتیجه اجرای طرح رجیستری/ اطمینان از اصالت کالا، مزیتی برای خریداران موبایل است

- چالش آیفون و ارز ادامه دارد

- چرا تجارت دیجیتال باید آزاد و بدون محدودیت بماند؟

- استاندارد دوگانه در ممنوعیت واردات موبایل/ آیفون ممنوع، سامسونگ آزاد؟

شرکت امنیتی بلاکچین SlowMist گزارش کرد که در ۳۰۳ مورد امنیتی ثبت شده در بلاکچین در سال ۲۰۲۲، نزدیک به یک سوم آنها از جمله حملات فیشینگ، راگ پول و کلاهبرداری تشکیل شده است.

به گزارش بازارنیوز به نقل از اقتصادآنلاین؛ شرکت SlowMist پنج تکنیک رایج فیشینگ را که کلاهبرداران رمزارزها در سال ۲۰۲۲ بر روی قربانیان استفاده میکردند، شامل نشانکهای مخرب مرورگر، سفارشهای فروش ساختگی و بدافزارها که در اپلیکیشن پیامرسان دیسکورد منتشر شده است، برجسته کرده است.

طبق گزارش ۹ ژانویه SlowMist، این پلتفرم امنیتی در مجموع ۳۰۳ حادثه امنیتی مبنی بر بلاکچین را در طول سال ثبت کرده است که ۳۱.۶ درصد از این حوادث ناشی از فیشینگ، راگ پول یا سایر کلاهبرداریها بوده است.

نشانکهای مخرب مرورگر

یکی از استراتژیهای فیشینگ استفاده از مدیران نشانک است که این ویژگی در اکثر مرورگرهای مدرن وجود دارد. SlowMist گفت که کلاهبرداران از این موارد سوء استفاده کردهاند تا در نهایت به حساب دیسکورد مالک پروژه دسترسی پیدا کنند. این شرکت همچنین نوشت: "با وارد کردن کد جاوا اسکریپت در نشانکها از طریق این صفحات فیشینگ، مهاجمان به طور بالقوه میتوانند به اطلاعات کاربر دیسکورد دسترسی پیدا کرده و دسترسیهای حساب مالک پروژه را در اختیار بگیرند."

پس از راهنمایی قربانیان برای افزودن نشانک مخرب از طریق یک صفحه فیشینگ، کلاهبردار منتظر میماند تا زمانی که قربانی وارد دیسکورد خود شده و روی نشانک کلیک کند که کد جاوا اسکریپت خواسته شده را فعال میکند و اطلاعات شخصی قربانی را به کانال دیسکورد کلاهبردار ارسال میکند. در طول این فرآیند، کلاهبردار میتواند توکن دیسکورد قربانی (نام کاربری و رمز عبور دیسکورد رمزگذاری شده آنها) را بدزدد و در نتیجه به حساب آنها دسترسی پیدا کند و به آنها اجازه ارسال پیامهای جعلی و لینکهایی به کلاهبرداریهای فیشینگ بیشتر را بدهد در حالی که خود را قربانی نشان میدهند.

فیشینگ NFT ها؛ با ترفند"خرید با صفر دلار..."

بر اساس گزارش SlowMist، از ۵۶ مورد نقض امنیتNFT ، ۲۲ مورد از آنها در نتیجه حملات فیشینگ بوده است. یکی از محبوبترین روشهایی که کلاهبرداران استفاده میکنند، این است که قربانیان را فریب میدهد تا از طریق یک سفارش فروش ساختگی، بدون هیچ هزینهای روی NFTها ورود کنند. هنگامی که قربانی سفارش جعلی را امضا میکند، کلاهبردار میتواند NFT های کاربر را از طریق یک بازار با قیمتی که توسط او تعیین میشود خریداری کند. در این باره SlowMist نوشت: «متاسفانه، امکان لغو مجوز امضای سرقت شده از طریق سایتهایی مانند Revoke وجود ندارد. با این حال، میتوانید هر گونه سفارش معلق قبلی را که تنظیم کرده بودید، لغو مجوز کنید که میتواند به کاهش خطر حملات فیشینگ کمک کند و مانع از استفاده مهاجم از امضای شما شود».

سرقت رمزارزها از طریق بدافزار اسب تروآ

به گفته SlowMist، این نوع حمله معمولاً از طریق پیامهای خصوصی در دیسکورد رخ میدهد که در آن مهاجم از قربانیان دعوت میکند تا در آزمایش یک پروژه جدید شرکت کنند، سپس برنامهای را در قالب یک فایل فشرده ارسال میکند که حاوی یک فایل اجرایی حدود ۸۰۰ مگابایت است. پس از دانلود برنامه، فایلهای حاوی عبارات کلیدی مانند "کیف پول" را اسکن کرده و آنها را در سرور مهاجم آپلود میکند.

SlowMist بیان کرد: «آخرین نسخه RedLine Stealer نیز دارای قابلیت سرقت ارزهای دیجیتال، اسکن اطلاعات کیف پول ارز دیجیتال نصب شده بر روی رایانه محلی و آپلود آن بر روی یک دستگاه کنترل از راه دور است». علاوه بر سرقت ارزهای دیجیتال، RedLine Stealer همچنین میتواند فایلها را آپلود و دانلود کند، دستورات را اجرا کند و اطلاعات دورهای را درباره رایانه مورد حمله واقع شده، ارسال کند.

فیشینگ eth_sign توسط «چک سفید»

این نوع حمله فیشینگ به کلاهبرداران اجازه میدهد تا از کلید خصوصی شما برای امضای هر تراکنشی که انتخاب میکنند، استفاده کنند. پس از اتصال کیف پول خود به یک سایت کلاهبرداری، این نوع فیشینگ ممکن است به عنوان یک جعبه درخواست امضا با یک هشدار قرمز از طرف کیف پول شما ظاهر شود. پس از امضا، مهاجمان به امضای شما دسترسی پیدا میکنند و به آنها اجازه میدهد تا هر دادهای را بسازند و از شما بخواهند که آن را از طریق eth_sign امضا کنید. این شرکت میگوید: «این نوع فیشینگ میتواند بسیار گیجکننده باشد، بهویژه وقتی صحبت از مجوز باشد».

کلاهبرداری از طریق پایان آدرسهای انتقال کیف پول شما

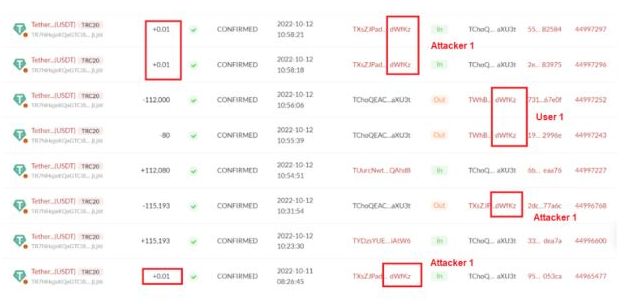

برای این کلاهبرداری، مهاجمان مقادیر کمی از یک رمزارز مانند ۰.۰۱ یا ۰.۰۰۱ تتر را به قربانیانی با آدرسی مشابه به جز چند رقم آخر ارسال میکنند. هدف فریب دادن کاربران به کپی کردن اشتباه از آدرسهای موجود در تاریخچه انتقال کاربر است.

نمونهای از تلاش فیشینگ با آدرسهای مشابه در انتقالهای قبلی شما- منبع: SlowMist

در ادامه این گزارش آمده است که در طول سال گذشته سایر موارد امنیتی در فضای بلاکچین را آسیبپذیریهای ناشی از موارد فنی برنامهها، پلتفرمها و لو رفتن کلید خصوصی کاربران پوشش میدهد. تقریباً ۹۲ حمله با استفاده از آسیبپذیریهای قراردادی در سال ۲۰۲۲ انجام شد که مجموعاً به دلیل نقص در طراحی قراردادهای هوشمند و برنامههای هک شده، خسارتی به حدود ۱.۱ میلیارد دلار وارد شد. از سوی دیگر سرقت کلید خصوصی تقریباً ۶.۶ درصد از حملات را به خود اختصاص داده است و حداقل ۷۶۲ میلیون دلار ضرر داشته است که بارزترین نمونهها در این مورد، هک کردن پل رونین (Ronin bridge) و پل هارمونی هوریزون (Harmony’s Horizon Bridge) است.

سلب مسئولیت: سرمایهگذاری در ارزهای دیجیتال و سایر عرضه اولیههای آنها (ICO) بسیار پرخطر و گمانه زنی است. این مقاله توصیهای از طرف اقتصاد آنلاین یا نویسنده به عنوان سیگنالی برای خرید یا فروش رمزارزها تلقی نمیشود. از آنجایی که موقعیت هر فردی منحصر به فرد است، همیشه باید قبل از تصمیم گیری مالی با یک متخصص واجد شرایط مشورت شود.

پایان پیام//

لینک کوتاه خبر: bzna.ir/000Sbo

خبرهای مرتبط

نظرات کاربران

آخرین اخبار